Seguridad de la Información, Ciberseguridad y Privacidad

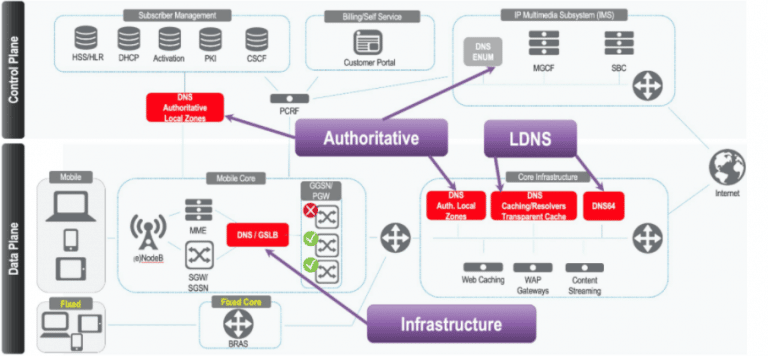

DOMAIN NAME SERVERS (DNS) Y APPLICATION DELIVERY CONTROLLERS (ADC): F5

La solución BIG-IP® DNS de F5 distribuye los requerimientos DNS de las aplicaciones, basándose en reglas de negocio, condición de la disponibilidad de los centros de datos, redes cloud pública y privada, localización de los usuarios y monitoreo de las aplicaciones. La plataforma BIG-IP DNS de F5 entrega un alto rendimiento del servicio de DNS con visibilidad, reportes granulares y análisis de eventos y estadísticas, además de ofrecer hiper-escala y asegurar las respuestas de DNS a nivel geográfico para sobrevivir a ataques de DDoS distribuidos.

Adicionalmente la solución DNS de F5 soporta la resolución de DNSSEC en tiempo real y garantiza la alta disponibilidad de las aplicaciones de forma global en ambientes de nube hibrida.

La solución BIG-IP DNS de F5 suministra las siguientes funcionalidades:

- Rendimiento mejorado de aplicaciones globales – BIG-IP DNS envía a los usuarios al sitio que tenga mayor rendimiento basado en el tipo de aplicación, geolocalización, reglas de negocio y condiciones de red.

- Despliegue Flexible y eficiente, auto-escalado de servicio y gestión avanzada – El BIG-IP DNS gestiona aplicaciones globales de forma flexible en ambientes virtuales y de nube hibrida. Por medio de su interfaz gráfica el BIG-IP DNS provee una rápida y fácil configuración del servicio con menús centralizados. Funcionalidades adicionales tales como el ingreso avanzado, estadísticas y reportes granulares, permiten controlar tu solución de DNS en un único punto de control.

- Monitoreo de salud de las aplicaciones – Las aplicaciones sofisticadas de hoy en día requieren monitoreo de salud inteligentes para determinar la disponibilidad en tiempo real. En vez de confiar en monitoreos únicos o sencillos, la solución BIG-IP DNS agrega múltiples monitores de tal forma que se pueda monitorear la aplicación en diferentes niveles. Esto resulta en una mayor disponibilidad, mejora la confiabilidad y elimina falsos positivos reduciendo al mismo tiempo el overhead de trabajo.

La solución de consolidación de F5 entrega otras características:

- Solución de alto performance carrier-grade;

- Escalabilidad basada en licencias de forma horizontal o Scale N.

- Optimización de red,

- Visibilidad de trafico de aplicaciones, incluyendo:

- Funcionalidades de seguridad de DNS contra los ataques más conocidos

- Solución blindada a futuro

- Opex & Capex Reducido: Consolidación de más servicios de red, reutilizando los sistemas existentes.

FIREWALLS

Un firewall es un dispositivo de seguridad para la red de su empresa, que verifica y controla tanto el tráfico de red entrante como el saliente y es el que decide si deja entrar o salir o bien bloquea un tráfico específico de datos, de acuerdo con las reglas de seguridad que se hayan definido de acuerdo con cada organización.

Los firewalls han constituido una primera línea de defensa en seguridad de la red durante más de 25 años. Establecen una barrera entre las redes internas protegidas y controladas en las que se puede confiar y redes externas que no son de confianza, como Internet.

Tipos de Firewalls

Firewall proxy:

Un firewall proxy, uno de los primeros tipos de dispositivos de firewall, funciona como gateway de una red a otra para una aplicación específica. Los servidores proxy pueden brindar funcionalidad adicional, como seguridad y almacenamiento de contenido en caché, evitando las conexiones directas desde el exterior de la red. Sin embargo, esto también puede tener un impacto en la capacidad de procesamiento y las aplicaciones que pueden admitir.

Firewall de administración unificada de amenazas (UTM)

Un dispositivo UTM suele combinar de forma flexible las funciones de un firewall de inspección activa con prevención de intrusiones y antivirus. Además, puede incluir servicios adicionales y, a menudo, administración de la nube. Los UTM se centran en la simplicidad y la facilidad de uso.

Firewall de próxima generación (NGFW)

Los firewalls han evolucionado más allá de la inspección activa y el filtrado simple de paquetes. La mayoría de las empresas están implementando firewalls de próxima generación para bloquear las amenazas modernas, como los ataques de la capa de aplicación y el malware avanzado.

Según la definición de Gartner, Inc., un firewall de próxima generación debe incluir lo siguiente:

- Capacidades de firewall estándar, como la inspección activa

- Prevención de intrusiones integrada

- Control y reconocimiento de aplicaciones para ver y bloquear aplicaciones riesgosas

- Rutas de actualización para incluir futuras fuentes de información

- Técnicas para afrontar amenazas de seguridad en constante evolución

Si bien estas funcionalidades se están convirtiendo cada vez más en el estándar para la mayoría de las empresas, los NGFW pueden tener más funcionalidades.

NGFW centrado en amenazas

Estos firewalls incluyen todas las funcionalidades de un NGFW tradicional y también brindan funciones de detección y corrección de amenazas avanzadas. Con un NGFW centrado en las amenazas, puede hacer lo siguiente:

- Estar al tanto de cuáles son los activos que corren mayor riesgo con reconocimiento del contexto completo.

- Reaccionar rápidamente ante los ataques con automatización de seguridad inteligente que establece políticas y fortalece las defensas de forma dinámica.

- Detectar mejor la actividad sospechosa o evasiva con correlación de eventos de EndPoints y la red.

- Reducir significativamente el tiempo necesario desde la detección hasta la eliminación de la amenaza con seguridad retrospectiva que monitorea continuamente la presencia de actividad y comportamiento sospechosos, incluso después de la inspección inicial.

- Facilitar la administración y reducir la complejidad con políticas unificadas que brindan protección en toda la secuencia del ataque.

Contamos con servicios de consultoría y asesoría para el diseño, implementación, operación y mejora de gestión de la seguridad de la información

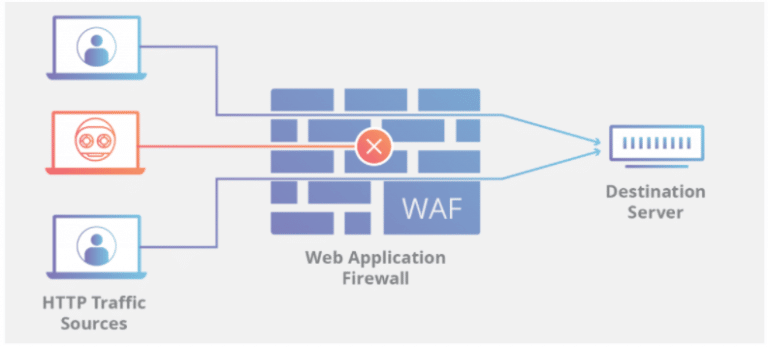

WAF (WEB APPLICATION FIREWALL)

Un Web Application Firewall (WAF) protege de múltiples ataques al servidor de aplicaciones web en el backend. La función del WAF es garantizar la seguridad del servidor web mediante el análisis de paquetes de petición HTTP / HTTPS y modelos de tráfico. Estos protegen a las aplicaciones web de diversos ataques a la capa de aplicación, como el cross-site scripting (XSS), la inyección de SQL y el envenenamiento de cookies, entre otros. Los ataques a las aplicaciones son la principal causa de infracción (son la puerta de acceso a sus datos importantes). Colocando un WAF adecuado, se pueden bloquear los distintos ataques cuyo objetivo es poner en peligro los sistemas accediendo a esos datos.

El WAF examina cada petición enviada al servidor, antes de que llegue a la aplicación, para asegurarse de que cumple con las reglas del firewall. Las características WAF pueden ser implementadas:

- En el software: instalando una aplicación en el sistema operativo

- En el hardware: integrando las funcionalidades en una solución de Appliance.

Un WAF opera a través de un conjunto de reglas que suelen llamarse “políticas”. El objetivo de estas políticas es proteger contra las vulnerabilidades en la aplicación al filtrar el tráfico malicioso. El valor de un WAF proviene, en parte, de la rapidez y facilidad con la cual se puede implementar la modificación de políticas, lo que permite una respuesta más rápida a los vectores de ataque variables. Durante un ataque DDoS, puede implementarse rápidamente la limitación de velocidad al modificar las políticas WAF.

Control de Accesos y Gestión de Identidades: (IDM-NetIQ).

Ofrecemos una solución integral de administración de identidades y aprovisionamiento de usuarios. Que ayuda a crear un entorno de identidad seguro e inteligente. El control de accesos y Gestión de identidades incluye funciones de autoservicio, administración de contraseñas y control de acceso en toda la empresa. Estas capacidades ayudan a su organización a administrar las identidades y los recursos de manera eficiente. El control de accesos y Gestión de identidades en productividad, mitiga riesgos, reduce los costos de administración y respalda los esfuerzos de cumplimiento normativo.

Nuestra solución proporciona control de acceso basado en políticas a los recursos desde el centro de datos hasta la nube y también le ayuda a garantizar la gestión de riesgos y el cumplimiento.

Trabajamos en conjunto con nuestra solución de NetIQ ofreciendo capacidades como:

- Obtenga una vista global

- Compile y mantenga la información de la identidad y las relaciones en entornos híbridos complejos. Desarrolle una vista de identidades coherente, sobrecargada dentro y fuera de su organización. Identity Manager recoge y ordena los datos de Identity Governance para que sepa quién tiene acceso, por qué se le concedió, y si aún se necesita. Con características como autoridad de atributo de nivel y continua reconciliación, tiene una fuente de veracidad para identidad y acceso.

- Gestión del ciclo vital de identidad

- Aproveche un marco de trabajo centralizado para proporcionar identidades y acceso a aplicaciones y datos. Proporciona un acceso adecuado y preciso a las aplicaciones y los datos. Usando un marco de trabajo centralizado para la gestión de identidad, usted puede definir fácilmente sus flujos de trabajo y sus políticas para automatizar sus procesos de negocio. Además, puede mejorar la eficacia de su negocio gracias a otras opciones de autoservicio para solicitudes y aprobaciones de acceso.

- Establecer controles de seguridad

- Ahorre tiempo y disminuya los riesgos automatizando las tareas necesarias para tomar decisiones de acceso. Automatizar y apoyar decisiones de negocios usando visiones ricas basadas en relaciones de identidad y contexto. Identity Manager automatiza tareas requeridas para tomar decisiones de acceso, incluyendo des-provisión casi instantánea, separación de deberes, y provisión de menor privilegio.

- Reducir los riesgos de acceso

- Adapte de manera continua los controles de seguridad basados en información y visiones en tiempo real. Mejore la postura de seguridad de su organización mediante una gobernanza adaptativa en tiempo real. Aprovechando una arquitectura bidireccional basada en eventos, Identity Manager adapta controles de seguridad basados en información y visiones en tiempo real. Con la monitorización de usuario y análisis avanzado, usted puede conseguir el comportamiento pretendido en diversos entornos.

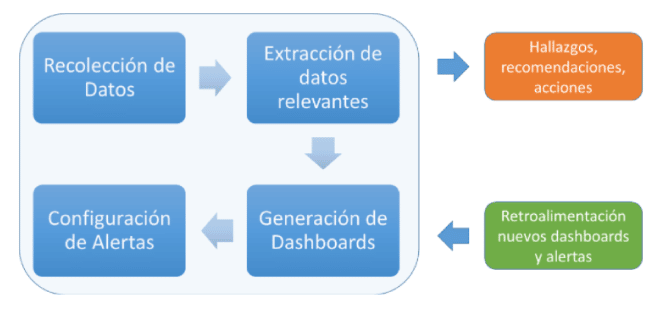

Security Information & Event Management: Splunk

Uno de los procesos fundamentales que soportan la gestión de servicios de TI corresponde, sin lugar a duda, a la gestión de eventos, proceso que se encarga de monitorear todos los eventos que ocurren en la infraestructura de TI para permitir su operación normal a través de la detección y escalación de condiciones de excepción. Un evento puede ser definido como cualquier ocurrencia detectable o discernible que sea significativa para la gestión de la infraestructura de TI y los servicios que ésta soporta. En consecuencia, una gestión de eventos efectiva depende del conocimiento del estado de la infraestructura de TI a través de la detección oportuna de cualquier desviación de la operación normal o esperada.

Beneficios:

- Recolección de los logs de los elementos del alcance y almacenamiento integral y seguro.

- Almacenamiento unificado de lo ocurrido en la red de la organización.

- Participación en el establecimiento de una cadena de custodia de las evidencias digitales para su presentación en los procesos legales.

- Contribución al cumplimiento de requisitos normativos y auditoría.

Gestión de incidente:

Nuestros analistas estarán al tanto de las notificaciones relevantes del servicio para establecer si existe un incidente, reportarlo y escalarlo. Se realizará seguimiento hasta el cierre del incidente y reportes continuos. Dentro del modelo de operación se cuenta con un equipo de respuesta a incidentes que hace parte del sistema de escalamiento del servicio para que aporte en la resolución de incidentes por medio de las siguientes acciones:

- Apoyo a la gestión de los incidentes presentados; al final de los incidentes se establecerán acciones de remediación las cuales serán ejecutadas por los administradores de los equipos correspondientes.

- Los incidentes una vez se identifiquen se notifican siempre de manera inmediata en donde se establece el valor del incidente presentado según el valor del activo afectado, la confiabilidad del evento identificado y el tipo de evento presentado.

- Los eventos en general se agrupan en los siguientes tipos:

- Accesos no autorizados.

- Código Malicioso.

- Denegación de servicio.

- Mal uso de los recursos.

- Intentos de obtención de información.

- Escaneo de puertos.

- inicio del servicio le asignará el valor a cada tipo de evento y a cada tipo de activo según su objeto de negocio, para que la herramienta de forma automática estime el riesgo que puede representar la aparición de un incidente y se priorice su diagnóstico.

- Una vez se realice la notificación del incidente se empieza a realizar el análisis del diagnóstico del incidente para identificar el incidente presentado, que activos está afectando, que tipo de incidente es, que compromiso puede representar sobre los activos y las operaciones del negocio.

Analítica de datos:

A diario se observa servidores, aplicaciones, servicios de seguridad, registros, tráfico, estaciones de trabajo, sesiones y alertas; es por esto que el servicio de SOC NewNet está recopilando información para dar la visibilidad de lo que ocurre en la infraestructura, y eso significa que vemos los datos por todas partes; además, con nuestro SIEM, ofrecemos la plataforma de inteligencia operacional líder del sector.

Nos dará la visibilidad que otros no tienen, y encontramos lo que otros no verán en la información escondida de la infraestructura tecnológica, la cual le permitirá ser más productiva y eficiente.

Ciber IA: Darktrace

Darktrace fue la primera empresa en aplicar la inteligencia artificial al desafío de la seguridad cibernética.

Con su plataforma Immune System, Darktrace ha transformado fundamentalmente la capacidad de las organizaciones para defender sus activos más críticos frente a las crecientes amenazas cibernéticas.

La tecnología pionera de Darktrace aprovecha el aprendizaje automático no supervisado para detectar amenazas cibernéticas que los sistemas heredados basados en firmas no pueden. Rápidamente quedó claro que la tecnología era lo suficientemente poderosa como para identificar una amplia gama de amenazas en sus primeras etapas, desde ataques internos hasta espionaje patrocinado por el estado.

La tecnología funciona aprendiendo un «patrón de vida» para cada usuario y dispositivo en una organización. Desarrollando continuamente su comprensión de lo «normal», detecta las anomalías sutiles que indican una amenaza cibernética. Esto marca una desviación radical de las herramientas heredadas que dependen de reglas estáticas y listas negras de amenazas encontradas anteriormente, que por lo tanto son ciegas a ataques novedosos y sofisticados.

En el 2016, el liderazgo de Darktrace en inteligencia artificial se reforzó con el lanzamiento de la primera tecnología de respuesta autónoma, Darktrace Antigena. Esta innovación permitió que el sistema inmunológico reaccionara a los ciberataques en curso con precisión quirúrgica, dando a los equipos de seguridad el tiempo que necesitan desesperadamente para ponerse al día. Cuando los ataques de ransomware WannaCry afectaron a cientos de organizaciones en 2017, Darktrace Antigena reaccionó en segundos, protegiendo las redes de los clientes de daños inestimables.

Dentro de las soluciones de Darktrace se encuentran:

Enterprise Inmune System

Es una tecnología de ciber IA con capacidad de autoaprendizaje que detecta nuevos ataques y amenazas internas en una etapa temprana.

Inspirado en el sistema inmunológico humano, el Enterprise Immune System aprende y la ‘forma de ser’ de todo y todas las personas en la empresa, además de detectar señales sutiles de ataques avanzados, sin depender de reglas, firmas ni presuposiciones.

Antigena Darktrace

Darktrace Antigena es la primea solución de respuesta autónoma del mundo. Basada en la galardonada ciber IA, responde a ciberataques en cuestión de segundos, en instancias cuando los equipos de seguridad están desbordados o simplemente no están. La tecnología funciona como un anticuerpo digital que genera de manera inteligente respuestas dirigidas y proporcionales cuando se produce algún incidente que suponga una amenaza, en la red, el correo electrónico o entornos de la nube.

Ciber AI Analyst

Cyber AI Analyst es una tecnología que aprovecha los mejores conocimientos de analistas de seguridad de talla mundial para automatizar más el proceso de investigación y mejorar los analistas de seguridad. El Cyber AI Analyst puede correlacionar de forma inteligente puntos de datos dispares de la empresa digital, ayudando al equipo de seguridad a investigar amenazas con mayor rapidez y eficacia.